Переселенец из Донецка создал приложение под Android, взломавшее 2500 телефонов агрессора

Примечание редакции. Предлагаем вашему вниманию материал нашего партнёра InformNapalm, в котором Андрей Лисицкий рассказывает о достижениях на киберфронте — как юный украинский патриот сумел с помощью современных технологий нанести удар (в киберпространстве) по гибридным войскам России, оккупировавшим его малую родину.

В этой публикации мы расскажем про опыт украинцев (не государственных структур, а именно активных граждан) в противодействии новым военным вызовам гибридной агрессии РФ. Информационная и киберсоставляющая войны нового типа, жертвой которой стала Украина в начале XXI века, консолидировала активную часть украинского общества. Так же, как в 2014 году тысячи добровольцев отправились на фронт, чтобы защищать территориальную целостность и суверенитет Украины, на киберфронте появились свои добровольцы и волонтёры. Этот опыт не государственный, он локальный, но показателен своей инициативой, когда и один в поле — воин, если не надеяться на спецслужбы, не оглядываться на госструктуры, не ждать от них действия, а действовать согласно своему гражданскому долгу в интересах страны в целом, объединяя свои усилия с людьми, близкими по духу.

Первый «боевой стартап» переселенца с Донбасса

В 2014 году, когда Александру было только 16 лет и он ещё учился в школе, ему пришлось покидать родной дом в оккупированном боевиками Донецке и вместе с родителями стать вынужденным переселенцем, переехав во Львовскую область. Он профессионально занимался программированием и смог применить свои навыки против боевиков, оккупировавших его родной Донецк.

Его первым волонтёрским стартапом, который впоследствии привёл его к «Украинскому киберальянсу» (UCA), стало создание интернет-ресурса для взлома российских боевиков и наёмников «Армия Новороссии». Этот ресурс, долгое время имитирующий закрытую социальную сеть для регистрации адептов «русского мира», успешно собирал личные данные, почтовые адреса и телефоны террористов, которые впоследствии Александр передавал в базу центра «Миротворец», волонтёрам международного разведывательного сообщества InformNapalm и украинским хактивистам для дальнейшей разработки.

Именно благодаря первичным данным, собранным в результате этой инициативы, хактивистам «Украинского киберальянса», в ряды которого Александр влился в 2016 году, удалось провести ряд успешных киберопераций, среди которых: взлом организации «Союз добровольцев Донбасса», взломы военных комендатур российской оккупационной администрации, а также российских пропагандистов и их кураторов из Кремля.

Конечно же, российские пропагандисты, узнав о том, как изящно наёмников и боевиков «развели» на закрытую информацию, поспешили искать след «Госдепа», приписывая результаты операции не только спецслужбам Украины, но даже США.

Вот, к примеру, выдержка из поста в социальной группе «Содружество ветеранов ополчения Донбасса (СВОД)» от 5 февраля 2016 (полный текст тут):

«ОБРАЩЕНИЕ руководителя

Содружества Ветеранов Ополчения Донбасса

ко всем ополченцам и военнослужащим Л/ДНР

Уважаемые соратники!

Спецслужбы США и Украины затрачивают немало сил и средств для ведения разведывательной и подрывной работы против России, Новороссии и их защитников.

Одной из задач противника является сбор информации о бойцах и командирах воинских формирований ДНР и ЛНР, их родственниках, связях, местонахождении и т.д. <…>

В этой связи обращаю ваше внимание, в частности, на массовую интернет-рассылку, в том числе через личные контакты ополченцев, с приглашением регистрироваться на анонимном сайте "Армия Новороссии", активно собирающим информацию об участниках боевых действиях в Новороссии и о волонтёрах: http://novoross-army.com/.

Анонимные (!) создатели сайта "Армия Новороссии" заявляют, что данный ресурс организован ими "для улучшения коммуникации бойцов между собой и волонтёрами, организации сбора адресной помощи раненым бойцам и т.п."»

В полном тексте сообщения можно найти ещё больше нелепых моментов аматорской логики пропагандистов, касательно использования почтового сервиса Gmail и хостинга сайта в США, что, по их мнению, явно указывает на «след американских спецслужб». Но разбор этих перлов стоит оставить за кадром текущей публикации, чтобы не затягивать кульминацию истории. Можем лишь разочаровать россиян, на эту операцию не было истрачено ни копейки из бюджета спецслужб Украины и тем более ни копейки из бюджета США. При этом коэффициент полезного действия данной инициативы в рамках борьбы с российским терроризмом можно оценивать в тысячи процентов.

Делай ветер из «Львовского метро»

Вирусные видео «Украинского киберальянса» из «Львовского метро» с призывами консолидации способствовали развитию и расширению хактивистского движения в Украине.

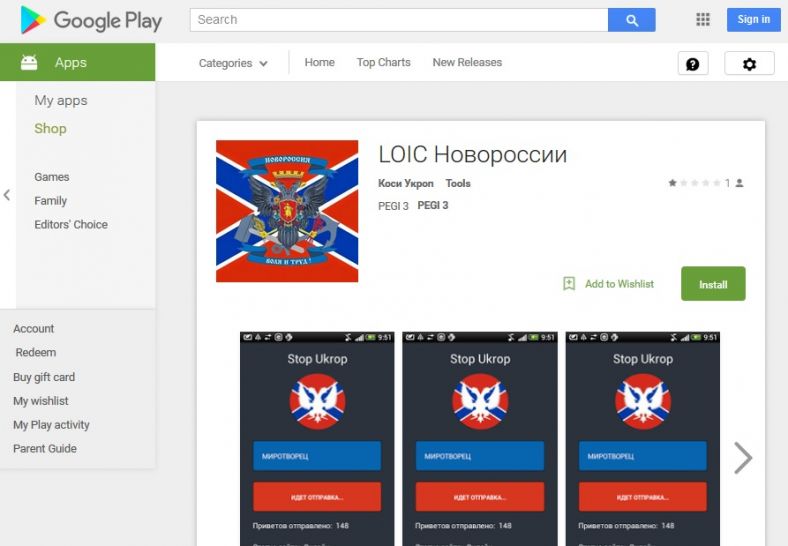

В 2016 году Александр также проникся духом «Львовского метро» и присоединился к «Украинскому киберальянсу». В качестве участника сообщества он реализовал ещё один интересный стартап — приложение «CropUkrop» под Android, которое манипулировало агрессивным желанием адептов «русского мира» нести разрушение, проводя DDos-атаки на сайты сообщества InformNapalm, центра «Миротворец» и других ресурсов.

Приложение симулировало DDos-атаку, при этом извлекало всю полезную информацию из смартфона, подвергшегося атаке (архив).

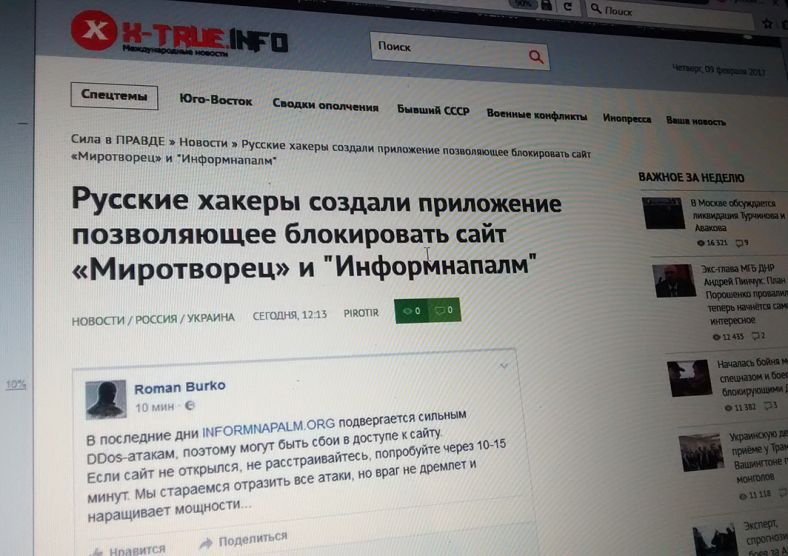

Через десятки российских сайтов пропагандистов и блогеров, к которым хактивисты UCA получили несанкционированный доступ, была подготовлена почва для популяризации приложения «CropUkrop». Вот несколько примеров и ссылок в духе: «Российские хакеры создали приложение, позволяющее блокировать сайты "Миротворец" и "ИнформНапалм"» (архив 1, 2, 3 и т.д.).

Когда монитор активности симулятора DDos-атаки «CropUkrop» демонстрировал значительный охват аудитории, хактивисты обращались за помощью к волонтёрам с просьбой написать соответствующий пост, чтобы игра выглядела ещё более убедительно для пользователей, подвергшихся атаке. Таким образом, появлялись сообщения, подобные тем, которые видим на скриншоте выше.

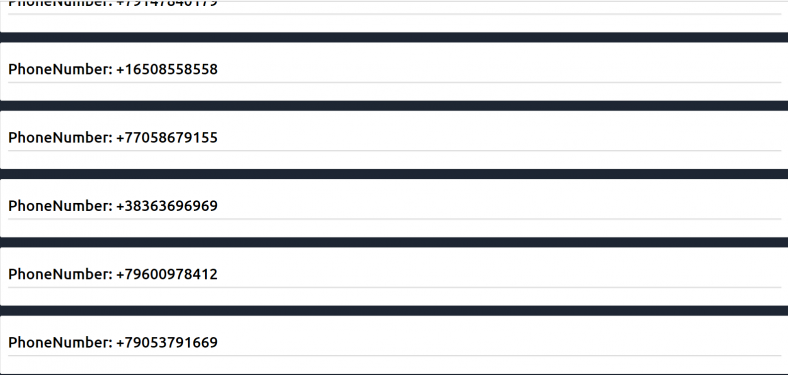

За 7 дней было заражено и взломано более 2500 телефонов, среди которых встречались устройства не только рядовых любителей «русского мира» с оккупированной территории Донбасса, но и активных боевиков, российских военнослужащих и пропагандистов с территории РФ.

Вот пример уведомлений о получении контроля над телефонами, которые приходили хактивистам с гаджетов, подвергшихся атаке.

На 8-е сутки бдительные украинские патриоты окончательно заблокировали приложение и засыпали жалобами хостинг, на котором был размещён *.apk, считая его разработкой террористов, поэтому активность в этом направлении пришлось свернуть. Сами же боевики не подозревали, что всё это время их телефоны находились под контролем UCA.

И хотя опыт достаточно позитивный и интересный, но он показал, что подобные инициативы невозможно синхронизировать с социально активными пользователями, а значит, операции могут нести лишь кратковременный эффект. Тем не менее, более 2500 телефонов за 7 дней со всеми данными, которые попали в разработку волонтёров — это хороший результат. Это можно считать ответом на российскую операцию, описанную в отчёте CrowdStrike, о которой мы рассказывали ранее.

Таким прогрессивным способом юный программист-переселенец из Донбасса при поддержке ребят из «Львовского метро» показал, что в Украине много талантливых и креативных патриотов, борющихся за независимость и целостность страны.

Источник: InformNapalm.

У самурая нет цели, есть только путь. Мы боремся за объективную информацию.

Поддержите? Кнопки под статьей.